Nuevos hallazgos esto Week mostró que una plataforma mal configurada utilizada por el Departamento de Seguridad Nacional dejó información confidencial de seguridad nacional, incluidos datos relacionados con la vigilancia de los estadounidenses, expuestos y accesibles para miles de personas. Mientras tanto, 15 funcionarios de Nueva York fueron arrestados por la Control de Inmigración y Aduanas y el Departamento de Policía de Nueva York esta semana en o alrededor de 26 Plaza Federal, donde ICE detiene a las personas en lo que los tribunales han dictaminado son condiciones insalubres.

Rusia realizó ejercicios militares conspicuos que probaron misiles hipersónicos cerca de las fronteras de la OTAN, robando tensiones en la región después de que el Kremlin ya había volado recientemente drones al espacio aéreo polaco y rumano. Los estafadores tienen una nueva herramienta para enviar textos de spam, conocidos como “Blasters SMS”, que pueden enviar hasta 100,000 textos por hora mientras evade las medidas anti-Spam de la compañía de telecomunicaciones. Los estafadores implementan torres de celdas de pícaros que engañan a los teléfonos de las personas para que se conecten con los dispositivos maliciosos para que puedan enviar los textos directamente y pasar por alto los filtros. Y un par de defectos en el sistema de identidad de identidad de ID de Microsoft y el sistema de gestión de acceso, que han sido parcheados, podrían haber sido explotados para acceder a prácticamente todas las cuentas de los clientes de Azure, un desastre potencialmente catastrófico.

Wired publicó una guía detallada esta semana para adquirir y usar un teléfono quemador, así como alternativas que son más privadas que un teléfono regular pero no tan laborioso como un verdadero quemador. Y actualizamos nuestra guía de las mejores VPN

Pero espera, ¡hay más! Cada semana, redondeamos las noticias de seguridad y privacidad que no cubrimos en profundidad nosotros mismos. Haga clic en los titulares para leer las historias completas. Y mantente a salvo afuera.

El mundo de la seguridad cibernética ha visto, para su creciente consternación, muchos ataques de cadena de suministro de software, en los que los piratas informáticos esconden su código en una pieza de software legítima para que se sembra silenciosamente a cada sistema que usa ese código en todo el mundo. En los últimos años, los piratas informáticos incluso han intentado vincular un ataque de cadena de suministro de software a otro, encontrando un segundo objetivo de desarrollador de software entre sus víctimas para comprometer otra pieza de software y lanzar una nueva ronda de infecciones. Esta semana vio una evolución nueva y preocupante de esas tácticas: un gusano de ataque de la cadena de suministro autorriqueto completo.

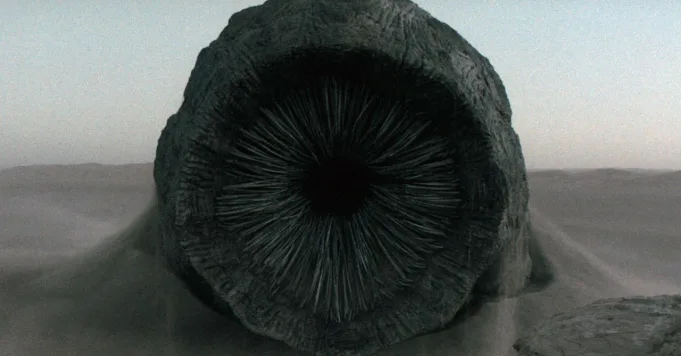

El malware, que ha sido denominado Shai-Hulud después del nombre de los Fremen para los monstruosos gusanos de arena en la novela de ciencia ficción Duna (Y el nombre de la página de GitHub donde el malware publicó credenciales robadas de sus víctimas) ha comprometido cientos de paquetes de software de código abierto en la administración de paquetes de nodos del repositorio de código, o NPM, utilizados por desarrolladores de JavaScript. El gusano Shai-Hulud está diseñado para infectar un sistema que utiliza uno de esos paquetes de software, luego busca más credenciales de NPM en ese sistema para que pueda corromper otro paquete de software y continuar su difusión.

Por un recuento, el gusano se ha extendido a Más de 180 paquetes de softwareincluyendo 25 utilizados por la firma de ciberseguridad CrowdStrike, aunque CrowdStrike los ha eliminado del repositorio NPM. Otro recuento de la firma de ciberseguridad reversinglabs puso el recuento mucho más alto, a más de 700 paquetes de código afectados. Eso hace que Shai-Hulud sea uno de los mayores ataques de la cadena de suministro de la historia, aunque la intención de su robo de credenciales masivas sigue lejos de ser clara.

Los defensores de la privacidad occidentales han señalado durante mucho tiempo a los sistemas de vigilancia de China, ya que la posible distopía que espera a países como los Estados Unidos si la industria tecnológica y la recopilación de datos del gobierno no se controlan. Pero una investigación en expansión Associated Press destaca cómo los sistemas de vigilancia de China se han basado en gran medida en las tecnologías estadounidenses. Los reporteros de la AP encontraron evidencia de que la red de vigilancia de China, desde el sistema policial “Golden Shield” que los funcionarios de Beijing han utilizado para censurar a Internet y tomar medidas enérgicas contra los presuntos terroristas hasta las herramientas utilizadas para apuntar, rastrear y detener a Uguhurs y la región de Xinjiang del país, Aparte, que se han construido con la ayuda de las compañías estadounidenses, incluidas IBM, Dell, Cisco, InteL, N -Microst, ORATA, que se han construido con la ayuda de las compañías estadounidenses, incluidas IBM, Dell, Cisco, INTEL, Microst, N, Microsty, Microsty, Microst, Oracle, Microst, Oracle, MicroStia, MicroStiAf Thermo Fisher, Motorola, Amazon Web Services, Western Digital y HP. En muchos casos, la AP encontró materiales de marketing en el idioma chino en los que las empresas occidentales ofrecen específicamente aplicaciones y herramientas de vigilancia a la policía china y los servicios de inteligencia doméstica.

La araña dispersa, una rara pandilla cibercriminal de piratería y extorsión basada en gran medida en los países occidentales, ha desatado durante años un rastro de caos en Internet, alcanzando objetivos de MGM Resorts y el palacio de Caesar hasta la cadena de comestibles de Marks & Spencer en el Reino Unido. Ahora, dos presuntos miembros de ese notorio grupo han sido arrestados en el Reino Unido: Thalha Jubair, de 19 años, y Owen Flowers, de 18 años, acusados de piratear el sistema Transport for London Transit, informando informando más de $ 50 millones en daños, entre muchos otros objetivos. Solo Jubair está acusado de intrusiones dirigidas a 47 organizaciones. Los arrestos son solo los últimos en una cadena de bustos dirigidos a la araña dispersa, que, sin embargo, ha continuado una cadena de infracciones casi ininterrumpidas. Noah Urban, quien fue condenado por cargos relacionados con la actividad de las arañas dispersas, habló de la cárcel a Bloomberg Businessweek por un Perfil largo de su carrera cibercriminal. Urban, de 21 años, ha sido sentenciado a una década en prisión.